Nova técnica da Akamai acaba com campanhas de mineração em poucos segundos

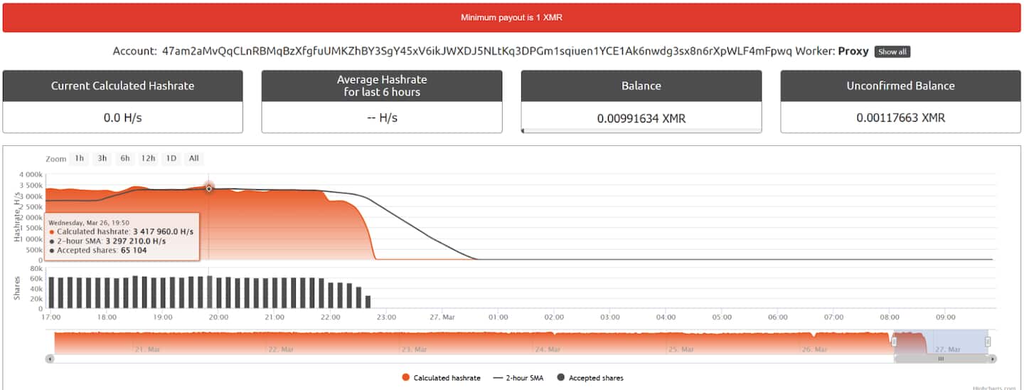

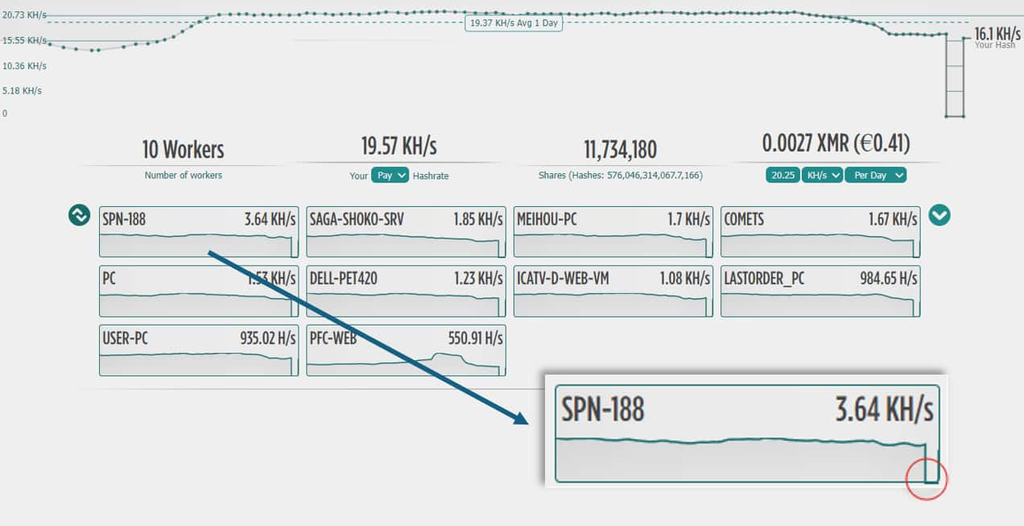

Uma nova técnica desenvolvida pela equipe de pesquisa da Akamai conseguiu encerrar uma campanha maliciosa de mineração de criptomoedas que estava ativa há seis anos em questão de segundos. Baseada no envio de “bad shares” — compartilhamentos inválidos de dados de mineração —, a abordagem desativou completamente o esquema usado por cibercriminosos e reduziu a geração de ativos de 3,3 milhões de hashes por segundo para zero, tudo a partir de um notebook comum, desses que você tem em casa.

- Alerta: plugin superpopular do WordPress infectou milhares de sites com backdoor

- Hackers usam anúncios online para atacar sites WordPress

A descoberta é um marco no combate aos cryptominers, malwares que exploram recursos de computadores infectados para minerar criptomoedas sem o conhecimento dos proprietários. Diferentemente das técnicas tradicionais de defesa, que dependem de terceiros para banir contas ou derrubar infraestruturas, a nova metodologia da Akamai explora vulnerabilidades nas próprias topologias de mineração para neutralizar as operações de forma praticamente instantânea.

O impacto financeiro da técnica é considerável: a campanha desativada pelos pesquisadores gerava aproximadamente US$ 26 mil por ano para os criminosos, demonstrando como uma intervenção simples pode liquidar fontes de receita ilícita. Para proprietários de carteiras de criptomoedas, a técnica é uma nova linha de defesa contra ataques que podem comprometer tanto a segurança quanto a performance de seus dispositivos.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Como funciona o envio de “bad shares”

A inovação da Akamai se respalda na exploração das políticas de validação dos pools de mineração — servidores que coordenam o trabalho de múltiplos mineradores. Quando um minerador submete um resultado de cálculo válido, conhecido como “share”, o pool valida o hash e sua dificuldade antes de creditá-lo à conta apropriada.

“A validação de shares é uma das tarefas mais pesadas que o servidor do pool tem que lidar, especialmente em casos de shares inválidos”, explica Maor Dahan, pesquisador sênior da empresa de cibersegurança. O processamento de shares inválidos consome recursos significativos, forçando os pools a implementarem penalidades automáticas contra mineradores que submetem dados incorretos de maneira recorrente.

O envio de “bad shares” explora exatamente essa vulnerabilidade. Ao conectar-se a um proxy de mineração malicioso e submeter consecutivamente shares inválidos que passam pela validação inicial do proxy, mas são rejeitados pelo pool, os pesquisadores conseguem provocar o banimento automático do proxy, desconectando instantaneamente todos os dispositivos infectados.

XMRogue: a ferramenta que mudou o jogo

Para implementar a técnica, a Akamai desenvolveu o XMRogue, uma ferramenta especializada em combater o XMRig, um dos softwares de mineração mais utilizados por cibercriminosos. A aplicação funciona se passando por um minerador legítimo, conectando-se aos proxies maliciosos e executando o ataque de bad shares de forma automatizada.

O processo é surpreendentemente simples: a ferramenta primeiro se conecta ao proxy usando o protocolo Stratum, extrai informações necessárias como worker ID, job ID e nicehash nonce, e então submete shares cuidadosamente elaborados para serem aceitos pelo proxy, mas rejeitados pelo pool. “Infiltrar-se no botnet de cryptominer como uma das vítimas não é difícil. Geralmente, não há autorização especial”, detalha Dahan.

A eficácia do XMRogue foi demonstrada em testes reais, onde a ferramenta conseguiu banir proxies centrais de campanhas ativas, causando quedas imediatas na taxa de hash e eliminando completamente a capacidade de mineração dos atacantes. Em um dos casos documentados, uma campanha que gerava quase US$ 50 mil anuais teve sua receita reduzida em 76% após a intervenção.

Impactos práticos para usuários de criptomoedas

Para proprietários de carteiras de criptomoedas, a nova técnica oferece uma proteção indireta, mas valiosa. Cryptominers maliciosos frequentemente visam redes e dispositivos conectados, utilizando recursos do PC para minerar moedas focadas em privacidade, como é o caso da Monero. Ao neutralizar essas operações, o método da firma de cibersegurança reduz a pressão sobre a infraestrutura legítima de mineração.

A metodologia também demonstra eficácia contra diferentes topologias de mineração. Além do ataque aos proxies, os pesquisadores desenvolveram uma variação que explora políticas de pools públicos, forçando o banimento de carteiras específicas através de múltiplas tentativas de login simultâneas. Essa abordagem é extremamente eficaz contra campanhas que conectam vítimas diretamente aos pools.

“Este tipo de impacto pode facilmente forçar os atacantes a abandonar suas campanhas definitivamente ou assumir o risco de serem identificados ao fazer mudanças que estão sendo monitoradas”, observa o especialista da Akamai. A técnica não apenas interrompe operações ativas, mas também aumenta significativamente os custos operacionais para criminosos.

Alcance e limitações da nova abordagem

O envio de “bad shares” foi muito eficaz contra campanhas que utilizam topologias de proxy, onde todos os dispositivos infectados se conectam a um servidor central. Essa arquitetura, embora ofereça maior privacidade aos atacantes, cria um ponto único de falha que pode ser explorado pelos defensores.

Campanhas menores ou menos sofisticadas podem ser completamente desabilitadas pela técnica, enquanto operações mais complexas podem ser forçadas a reestruturar completamente sua infraestrutura. Em alguns casos, os pesquisadores observaram que campanhas conseguiram se recuperar parcialmente após os ataques, mas com custos operacionais significativamente maiores.

A metodologia também tem aplicabilidade além da Monero, podendo ser adaptada para outras criptomoedas que utilizam algoritmos Proof-of-Work. “Embora as técnicas que descrevemos tenham sido usadas para atacar cryptominers de Monero, os mesmos princípios podem se aplicar a outras criptomoedas também”, confirma Dahan.

Ferramentas complementares para detecção

Além do XMRogue, a Akamai disponibilizou ferramentas complementares para detecção e análise de cryptominers. O mapeamento de redes blockchain permite identificar conexões suspeitas através do cruzamento de dados de firewall com nós conhecidos da rede Monero, utilizando portas específicas como 999, 3333 ou 7777.

A detecção também pode ser realizada através da análise de algoritmos em execução, já que mineradores maliciosos utilizam intensivamente recursos computacionais com padrões específicos. Algoritmos resistentes a ASIC como o RandomX deixam pegadas no sistema durante a execução, permitindo identificação através de registros de CPU e configurações de hardware.

Para ambientes corporativos, a combinação dessas técnicas oferece uma abordagem multicamada que pode identificar, analisar e neutralizar operações de mineração maliciosa antes que causem impactos significativos na infraestrutura ou nos custos operacionais.

VÍDEO: Cuidado com seu e-mail, vagas de emprego falsas roubam seus dados pessoais para recuperar sua senha

Leia mais no Canaltech:

- Falha de segurança em memória GDDR6 expõe GPUs da Nvidia a ataques

- Falha grave de segurança afeta placas-mãe da Gigabyte para CPUs Intel

- Microsoft derruba malware que atingiu quase 400 mil PCs com Windows

Leia a matéria no Canaltech.

O que achou dessa notícia? Deixe um comentário abaixo e/ou compartilhe em suas redes sociais. Assim conseguiremos informar mais pessoas sobre as curiosidades do mundo!

Esta notícia foi originalmente publicada em:

Fonte original