Extensões maliciosas do Visual Studio Code escondem trojan em imagens PNG falsas

Uma pesquisa da empresa de cibersegurança ReversingLabs revelou uma campanha hacker sofisticada mirando em desenvolvedores que usam o Marketplace do Visual Studio Code (VS Code): ao todo, 19 extensões maliciosas foram vistas escondendo um trojan desde fevereiro de 2025. O vetor de ataque foi descoberto no último dia 2 de dezembro.

- O que é phishing e como se proteger?

- O que é Engenharia Social? Aprenda a identificar e se proteger de golpes

O VS Code é uma ferramenta popular entre programadores, o que faz dela um veículo atraente para que hackers explorem o Marketplace, onde são entregues extensões para o programa. Há apenas algumas semanas, uma extensão Prettier falsa foi encontrada na loja entregando o malware Anivia Stealer, por exemplo.

Truques hackers no VS Code

Petar Kirhmajer, pesquisador de segurança da empresa, descreveu o ataque. Os trojans são ocultados na pasta de dependências (dependency) da extensão, código pré-empacotado necessário para que o add-on funcione corretamente.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

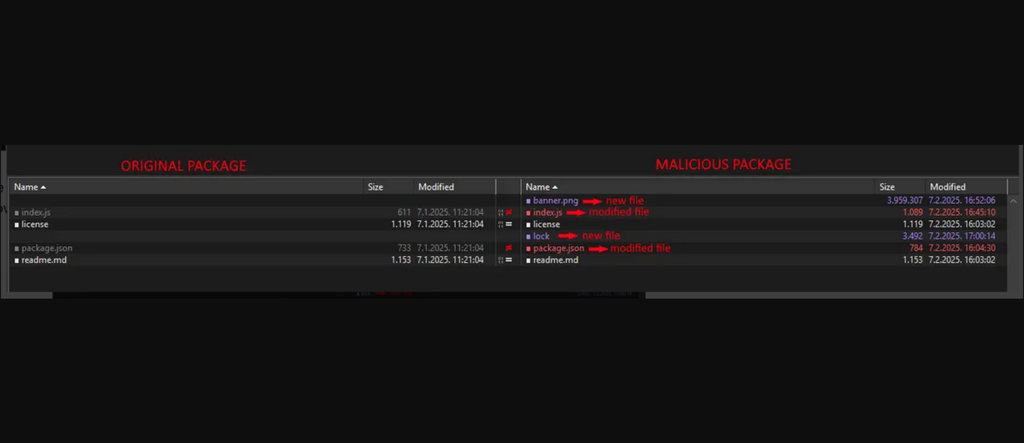

Ao invés de adicionar códigos maliciosos novos, no entanto, a técnica envolve interferir com uma dependência popular e confiável chamada path-is-absolute, com 9 bilhões de downloads desde 2021.

As extensões falsas eram ligadas ao pacote confiável antes de adicionar o código malicioso. O único trabalho das linhas hackers era rodar imediatamente após o VS Code ser aberto, decodificando um dropper JavaScript escondido em um arquivo interno chamado lock.

Se um usuário que confia na dependência popular abrisse a lista de dependências usada pela extensão, não veria nada de errado, abrindo caminho para o golpe.

O estágio final inclui um arquivo chamado banner.jpg, sugerindo se tratar de uma imagem padrão: abri-la, no entanto, gerava uma mensagem de erro no gerenciador de imagens. Surpresa: não era uma figura, mas sim um arquivo com dois binários maliciosos. O dropper decodificado usa a ferramenta nativa do Windows cmstp.exe para lançar os binários.

O maior deles é um trojan complexo, cujas funcionalidades ainda estão sendo estudadas. Várias outras extensões maliciosas foram vistas usando outra dependência, a @actions/io, sem o arquivo PNG: nesse caso, os binários são separados entre arquivos .ts e .map. Se você usa extensões no VS Code, inspecione-as já, especialmente as que têm poucos downloads ou análises de usuário.

Confira também no Canaltech:

- App legítimo da Play Store é nova arma dos criminosos para limpar sua conta

- Lavagem de dinheiro e contas laranjas estão na mira da verificação digital

- Malware para Android “sequestra” celular e espia vítima pela câmera

VÍDEO | 7 ataques hacker que entraram para a história [Top Tech]

Leia a matéria no Canaltech.

O que achou dessa notícia? Deixe um comentário abaixo e/ou compartilhe em suas redes sociais. Assim conseguiremos informar mais pessoas sobre as curiosidades do mundo!

Esta notícia foi originalmente publicada em:

Fonte original