Hackers usam anúncios online para atacar sites WordPress

Um estudo da Infoblox revelou que cibercriminosos seguem explorando vulnerabilidades em sites WordPress para injetar scripts maliciosos através de redes de publicidade online, mesmo após o fim das operações da VexTrio em novembro de 2024. Agora, essas campanhas são conduzidas principalmente através da Help TDS e conseguem passar despercebidas pelas soluções tradicionais de segurança por capturar o tráfego via DNS.

- Alerta: plugin superpopular do WordPress infectou milhares de sites com backdoor

- Falha grave de segurança afeta placas-mãe da Gigabyte para CPUs Intel

A descoberta mostra como indivíduos mal-intencionados adaptaram suas táticas após a exposição e subsequente desmantelamento da VexTrio, uma das maiores redes de distribuição de tráfego malicioso do mundo. O que inicialmente parecia ser uma vitória para a segurança digital se transformou em uma demonstração da capacidade de adequação dos cibercriminosos, que migraram suas operações para a Help TDS sem interrupção significativa nas atividades.

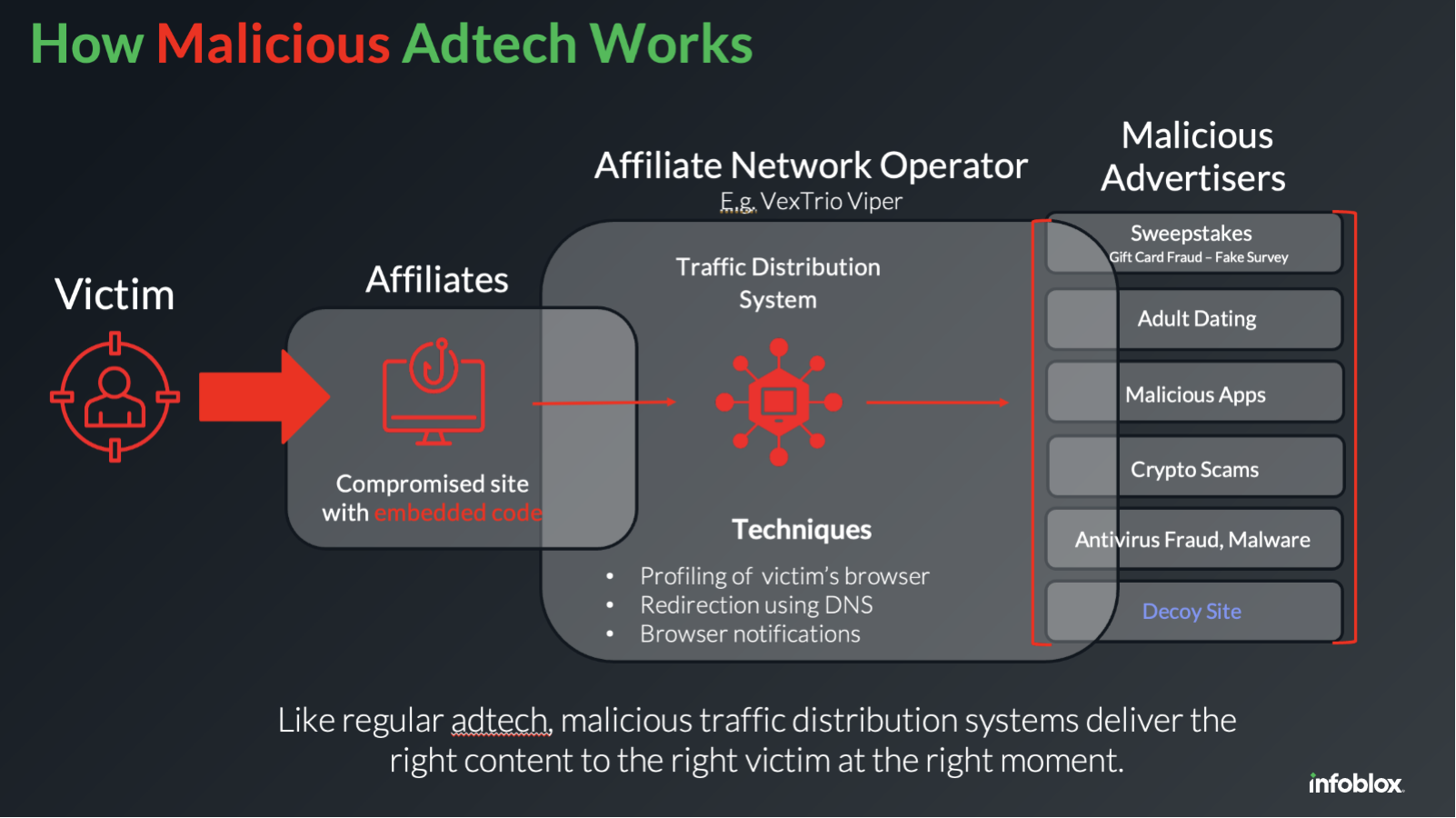

O mecanismo de ataque tem como base a injeção de scripts maliciosos em sites WordPress comprometidos, que redirecionam visitantes para conteúdo fraudulento usando tecnologias publicitárias (adtech) aparentemente legítimas. Essa abordagem permite que os criminosos monetizem o tráfego de sites reais enquanto distribuem malware, aplicativos falsos e esquemas de phishing para milhões de pessoas em todo o mundo.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Transição silenciosa da VexTrio para a Help TDS

A análise de 4,5 milhões de respostas DNS de sites comprometidos durante um período de seis meses revelou um padrão coordenado de migração após o anúncio da Los Pollos, empresa suíça-checa que fazia parte da VexTrio, sobre o encerramento de sua “monetização por push links” em novembro de 2024. Em apenas três dias, sites comprometidos em todo o mundo que haviam sido explorados através de diferentes vulnerabilidades do WordPress foram atualizados de forma idêntica.

O malware DollyWay, que por oito anos redirecionou vítimas para a VexTrio, cessou subitamente essas operações em 20 de novembro de 2024 e começou a encaminhar visitantes para a Help TDS. Mas o DollyWay não foi o único: outras campanhas conhecidas como Balada, Sign1 e campanhas não identificadas também fizeram a mesma transição ou interromperam completamente suas operações.

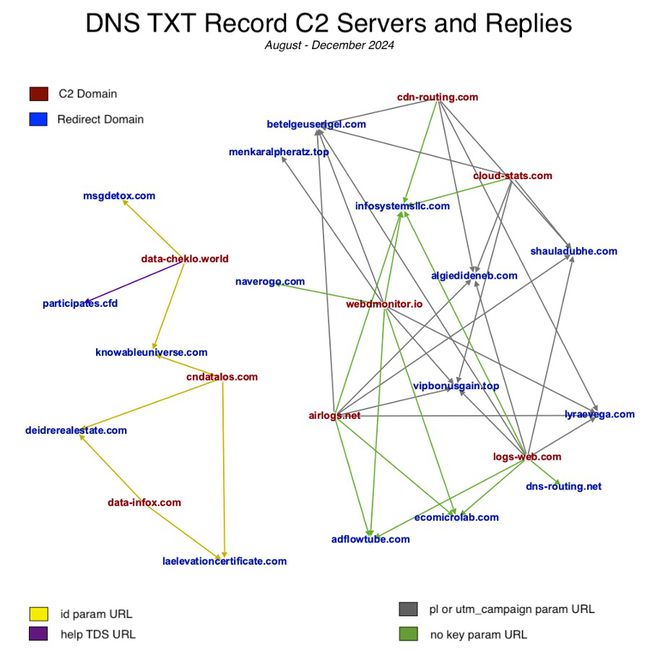

A pesquisa da Infoblox mostrou que os domínios utilizados nas campanhas DNS TXT record se dividem em dois conjuntos diferentes, cada um com servidor próprio de comando e controle (C2). Ambos estavam hospedados em infraestrutura conectada à Rússia, mas não apresentavam sobreposição em hospedagem ou respostas TXT, mantendo estruturas diferentes de URLs de redirecionamento.

Como são os ataques via DNS

O método de ataque utiliza registros DNS TXT como mecanismo de comando e controle, uma técnica onde o servidor C2 codifica uma URL em um registro TXT e o site comprometido redireciona para essa URL. A consulta DNS contém informações codificadas sobre o visitante do site no hostname, permitindo que o servidor C2 determine como responder de forma personalizada.

Essa abordagem é aproveita a infraestrutura DNS, que raramente é monitorada por soluções de segurança tradicionais com o mesmo rigor aplicado ao tráfego HTTP. Os scripts maliciosos injetados nos sites WordPress fazem consultas DNS que parecem legítimas, mas na verdade estão recuperando instruções sobre para onde redirecionar as vítimas.

A Help TDS, contrariamente ao que se pensava inicialmente, não é uma operação nova. Segundo a Infoblox, ela existe desde pelo menos 2017 e manteve um relacionamento aparentemente exclusivo com a VexTrio até novembro de 2024. A análise revelou que a Help TDS e a chamada Disposable TDS são, na verdade, a mesma entidade, compartilhando características técnicas idênticas.

Interesse comercial por trás dos ataques

A investigação expôs um ecossistema complexo de empresas de adtech comerciais que compartilham elementos de software com a VexTrio. Empresas como Partners House, BroPush e RichAds foram identificadas como operadoras de TDS que, embora aparentemente independentes, mantêm relacionamentos próximos e características técnicas similares que sugerem uma possível linhagem de código comum.

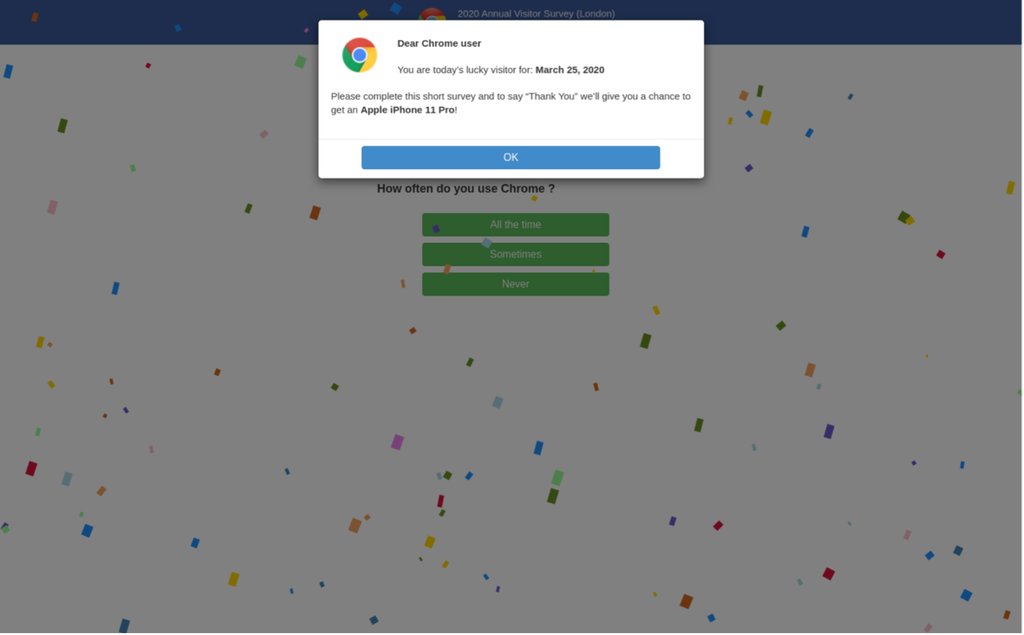

Essas empresas operam redes de afiliados onde os distribuidores de malware são tecnicamente “afiliados de publicação” da rede, recebendo pagamentos baseados em “ações” que a vítima realiza, incluindo o fornecimento de informações de e-mail ou cartão de crédito. Os anunciantes são os próprios atores maliciosos e seu conteúdo é projetado para enganar usuários.

O modelo de negócios dessas redes é eficaz porque combina várias empresas que atendem diferentes partes da indústria. A Los Pollos, por exemplo, recrutava afiliados de publicação com promessas de ofertas altamente remuneradas, enquanto sua empresa irmã Taco Loco se especializava em monetização push e recrutava afiliados de publicidade.

Evolução global das táticas

O estudo feito pela Infoblox também revela a sofisticação crescente nas táticas empregadas pelos criminosos. O relatório anual de 2024 da GoDaddy apontou que quase 40% dos sites comprometidos que redirecionavam visitantes os enviavam para a VexTrio via smartlinks da Los Pollos. Após a migração para a Help TDS, os atacantes mantiveram a mesma eficácia operacional.

A capacidade de adaptação demonstrada pelos criminosos impressiona. Quando a VexTrio foi exposta, múltiplos atores de malware que dependiam dela migraram coordenadamente para a Help TDS, mantendo a continuidade das operações. Essa coordenação sugere um nível de organização e comunicação entre grupos criminosos que sempre foram considerados independentes.

A Help TDS agora redireciona tráfego para a Monetizer, uma plataforma de monetização que utiliza tecnologia TDS para conectar tráfego web de afiliados de publicação a anunciantes. Essa transição mantém a estrutura operacional anterior enquanto adiciona uma camada adicional de ofuscação.

Vulnerabilidades do sistema

Uma descoberta significativa da pesquisa é que as empresas de adtech comerciais mantêm identificadores únicos para cada operador de malware em suas redes. Essas empresas verificam afiliados de rede antes de permitir que se juntem e mantêm informações pessoais sobre os afiliados e seus pagamentos que poderiam levar à identificação dos criminosos.

A Los Pollos, por exemplo, coleta informações como contas do Telegram e paga afiliados via carteiras de criptomoedas, criando um rastro que poderia ser seguido por autoridades. Essa dependência de infraestrutura comercial pode ser o “calcanhar de Aquiles” dos operadores de malware, já que as empresas possuem dados que poderiam levar à identificação e prisão dos criminosos.

Como se proteger

Para empresas que operam sites WordPress, a implementação de medidas de segurança robustas é essencial. Isso inclui manter o WordPress e todos os plugins atualizados, implementar monitoramento de integridade de arquivos e utilizar firewalls de aplicações web (WAF) configurados para detectar injeções de script maliciosos.

O monitoramento DNS também surge como uma ferramenta crucial de defesa. Organizações devem implementar soluções que analisem consultas DNS em busca de padrões suspeitos, especialmente consultas para registros TXT que possam indicar comunicação com servidores C2.

Para usuários finais, a proteção envolve manter navegadores atualizados, utilizar soluções de segurança que incluam proteção contra redirecionamentos maliciosos e ser extremamente cauteloso com notificações push solicitadas por sites desconhecidos. A educação sobre reconhecimento de CAPTCHAs falsos e ofertas suspeitas também é indispensável.

A colaboração entre a indústria de segurança e as empresas de adtech será crucial para combater esse tipo de ameaça. Como observa a Infoblox, a verdadeira medida de se essas são empresas abusadas ou cúmplices será sua disposição em entregar os cibercriminosos que praticam esse tipo de tática.

Leia mais no Canaltech:

- Como saber se o seu CPF foi vazado online?

- Centenas de impressoras Brother têm falha crítica de segurança

- Como descobrir se tem um app espião no meu celular? Conheça 5 sinais

Leia a matéria no Canaltech.

O que achou dessa notícia? Deixe um comentário abaixo e/ou compartilhe em suas redes sociais. Assim conseguiremos informar mais pessoas sobre as curiosidades do mundo!

Esta notícia foi originalmente publicada em:

Fonte original